ICAP(Internet Content Adaptation Protocol) 리디렉션 서비스를 사용하여 네트워크에서 데이터 손실을 방지할 수 있습니다. SRX 시리즈 디바이스는 HTTP 또는 HTTPS 트래픽을 타사 서버로 리디렉션하는 ICAP 리디렉션 기능을 지원합니다. 자세한 내용은 이 주제를 읽어보십시오.

ICAP 서비스 리디렉션을 사용하는 DLP(데이터 손실 방지)

ICAP(Internet Content Adaptation Protocol) 리디렉션 서비스를 사용하여 네트워크에서 데이터 손실을 방지할 수 있습니다. ICAP는 간단한 HTTP 기반 원격 프로시저 호출 프로토콜입니다. ICAP를 사용하면 클라이언트가 HTTP 기반 콘텐츠(HTML)를 ICAP 서버에 전달하여 관련 클라이언트 요청에 대해 바이러스 검색, 콘텐츠 변환 또는 콘텐츠 필터링 등의 서비스를 수행할 수 있습니다.

- SRX 시리즈 디바이스에 대한 Junos OS ICAP 지원

- ICAP 프로필

- 통합 정책을 사용하는 레이어 7 동적 애플리케이션에 대한 서비스 리디렉션

- ICAP 리디렉션 서비스 지원의 이점

SRX 시리즈 디바이스에 대한 Junos OS ICAP 지원

SRX 시리즈 디바이스는 HTTP 또는 HTTPS 트래픽을 타사 서버로 리디렉션하는 ICAP 리디렉션 기능을 지원합니다. SRX 시리즈 디바이스는 SSL 프록시 서버 역할을 하며 보안 정책에 따라 적절한 SSL 프로필로 패스스루 트래픽의 암호를 해독합니다. SRX 시리즈 디바이스는 HTTPS 트래픽을 복호화하고 ICAP 채널을 사용하여 HTTP 메시지를 타사 온프레미스 서버로 리디렉션합니다. DLP 처리 후 트래픽은 SRX 시리즈 디바이스로 다시 리디렉션되고 ICAP 서버의 결과에 따라 작업이 수행됩니다. 정책에 따라 민감한 데이터가 감지되면 SRX 시리즈 디바이스는 프로필에 구성된 대로 데이터 트래픽을 기록, 리디렉션 또는 차단합니다.

다음 시퀀스는 일반적인 ICAP 리디렉션 시나리오와 관련이 있습니다.

- 사용자가 인터넷에서 웹 사이트에 대한 연결을 엽니다.

- 요청은 프록시 서버 역할을 하는 SRX 시리즈 디바이스를 통과합니다.

- SRX 시리즈 디바이스는 최종 호스트로부터 정보를 수신하고, 메시지를 캡슐화하고, 캡슐화된 ICAP 메시지를 타사 온프레미스 ICAP 서버로 전달합니다.

- ICAP 서버는 ICAP 요청을 수신하고 분석합니다.

- 요청에 기밀 정보가 포함되어 있지 않은 경우 ICAP 서버는 이를 프록시 서버로 다시 보내고 프록시 서버가 HTTP를 인터넷으로 보내도록 지시합니다.

- 요청에 기밀 정보가 포함된 경우 요구 사항에 따라 조치(차단, 허용, 로그)를 수행하도록 선택할 수 있습니다.

HTTP 처리량은 SRX 시리즈 디바이스와 ICAP 채널 간의 연결에 따라 달라집니다.

Junos OS 릴리스 19.3R1부터 ICAP 리디렉션은 캡슐화된 HTTP 메시지의 소스에 대한 정보를 제공하기 위해 ICAP 메시지에 , X-Server-IP, X-Authenticated-User및 X-Authenticated-Groups 헤더 확장을 추가합니다X-Client-IP.

ICAP 프로필

SRX 시리즈 디바이스에서 ICAP 리디렉션 서비스를 구성할 때 ICAP 서버 정보를 구성해야 합니다. 이 프로필은 허용된 트래픽에 대한 애플리케이션 서비스로 보안 정책에 적용됩니다. ICAP 프로필은 ICAP 서버가 요청 메시지, 응답 메시지, 대체 옵션(시간 초과의 경우), 연결 문제, 너무 많은 요청 또는 기타 조건을 처리할 수 있도록 하는 설정을 정의합니다.

통합 정책을 사용하는 레이어 7 동적 애플리케이션에 대한 서비스 리디렉션

Junos OS 릴리스 18.2R1부터 SRX 시리즈 디바이스는 디바이스가 통합 정책으로 구성될 때 ICAP 서비스 리디렉션 기능을 지원합니다.

통합 정책은 시간 경과에 따른 애플리케이션 변경을 감지하기 위해 기존 5튜플 또는 6튜플(사용자 방화벽이 있는 5튜플) 일치 조건의 일부로 동적 애플리케이션을 일치 조건으로 사용할 수 있도록 하는 보안 정책입니다.

동적 애플리케이션을 일치 조건으로 사용하는 통합 정책에서는 ICAP 리디렉션 프로파일 및 SSL 프록시 프로파일을 구성하고 허용된 트래픽에 대한 보안 정책에서 이러한 프로파일을 애플리케이션 서비스로 적용합니다. 트래픽이 정책과 일치하면 애플리케이션 서비스로 구성된 ICAP 리디렉션 서비스 프로필이 적용됩니다. ICAP 서버 프로필은 리디렉션 동작 및 서버 사양을 정의합니다. ICAP 서버가 정책 스캔을 수행하고 트래픽이 SRX 시리즈 디바이스로 리디렉션되며 ICAP 리디렉션 프로필에 따라 지정된 작업이 수행됩니다.

통합 정책으로 ICAP 리디렉션 서비스를 사용하는 동안 다음 동작에 유의하십시오.

- ICAP 리디렉션이 통합 정책에서 구성되고 리디렉션해야 하는 데이터가 도착했으며 최종 정책이 결정되지 않은 경우 ICAP 리디렉션 서비스에서 요청을 무시합니다.

- ICAP 리디렉션은 서비스 체인에 있는 서비스 중 하나이므로 ICAP 리디렉션 서비스에서 수신하는 데이터는 원래 데이터와 다를 수 있습니다. ICAP 리디렉션에 의해 전송된 데이터는 다운스트림 서비스에 영향을 줄 수 있습니다.

ICAP 리디렉션 서비스 지원의 이점

- 민감한 데이터가 네트워크를 떠나지 않도록 합니다.

- 리디렉션을 위한 공통 온프레미스 서버 풀을 지원하여 콘텐츠의 관리, 보안 및 제어를 개선합니다.

HTTP 처리량은 SRX 시리즈 디바이스와 SRX ICAP 간의 연결에 따라 달라집니다.

예: SRX 디바이스에서 ICAP 리디렉션 서비스 구성

이 예는 SRX 시리즈 디바이스에 대한 ICAP 리디렉션 프로필을 정의하는 방법을 보여줍니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

- Junos OS 릴리스 18.1R1 이상이 설치된 SRX 시리즈 디바이스. 이 구성 예는 Junos OS 릴리스 18.1R1에 대해 테스트되었습니다.

- 통합 정책이 있는 SRX 시리즈 디바이스에 대한 ICAP 리디렉션 프로필의 예는 Junos OS 릴리스 18.2R1에 대해 테스트되었습니다.

이 기능을 구성하기 전에 디바이스 초기화 이외의 특별한 구성은 필요하지 않습니다.

개요

이 예에서는 ICAP 리디렉션 프로파일 및 SSL 프록시 프로파일을 구성하고 허용된 트래픽에 대한 보안 정책에서 이러한 프로파일을 애플리케이션 서비스로 적용합니다.

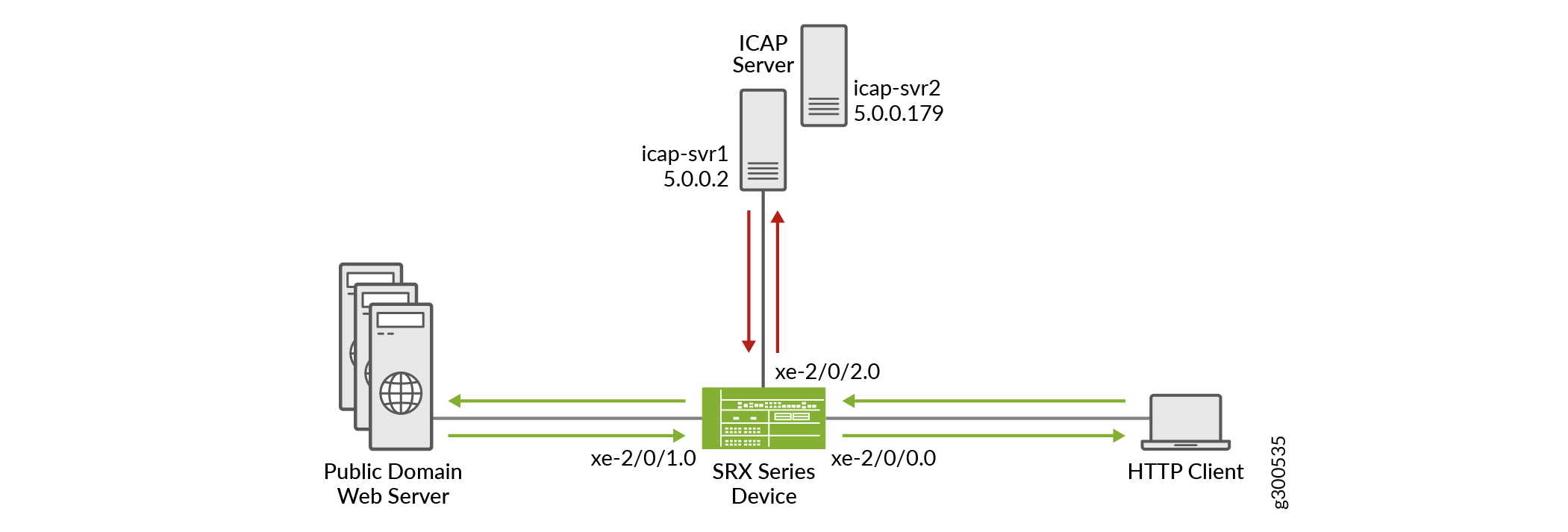

그림 1 은 이 예에서 사용된 토폴로지를 보여줍니다.

ICAP를 사용하여 서비스 리디렉션을 사용하도록 설정하려면 ICAP 서버에 대한 연결을 보호하도록 SSL 프로필을 구성해야 합니다. 그런 다음 트래픽을 처리할 보안 정책을 구성하고 허용된 트래픽에 대한 작업을 지정합니다.

표 1 에는 이 예에서 사용된 매개 변수의 세부 정보가 나열되어 있습니다.

| 프로필 | ICAP-PF1 시리즈 | ICAP 서버 프로필을 사용하면 ICAP 서버가 허용된 트래픽에 대한 요청 메시지, 응답 메시지, 대체 옵션 등을 처리할 수 있습니다. 이 프로필은 보안 정책에서 애플리케이션 서비스로 적용됩니다. |

| 서버 이름 | ICAP-SVR1〈블랙〉 ICAP-SVR2〈블랙〉 |

원격 ICAP 호스트의 컴퓨터 이름입니다. 클라이언트의 요청이 이 ICAP 서버로 리디렉션됩니다. |

| 서버 IP 주소 | 5.0.0.2 5.0.0.179 |

원격 ICAP 호스트의 IP 주소입니다. 클라이언트의 요청이 이 ICAP 서버로 리디렉션됩니다. |

| SSL 프록시 프로파일 | ssl-inspect-프로필 | SSL 프록시 프로필은 SRX 시리즈 디바이스에 대한 SSL 동작을 정의합니다. SSL 프록시 프로파일은 애플리케이션 서비스로 보안 정책에 적용됩니다. |

| SSL 프로파일 | dlp_ssl | SSL 프록시 클라이언트 역할을 하는 SRX 시리즈 디바이스는 SSL 서버와의 SSL 세션을 시작하고 유지합니다. 이 구성을 사용하면 ICAP 서버에 대한 연결의 보안을 유지할 수 있습니다. |

| 보안 정책 | SP1 | 보안 정책에서 SSL 프록시 프로파일 및 ICAP 리디렉션 프로파일을 적용합니다. 허용된 트래픽에. |

구성

절차

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 명령을 CLI로 [edit] 복사해 붙여 넣은 다음, 구성 모드에서 을 입력합니다 commit .

set services ssl initiation profile dlp_ssl trusted-ca all

set services ssl initiation profile dlp_ssl actions ignore-server-auth-failure

set services ssl initiation profile dlp_ssl actions crl disable

set services icap-redirect profile icap-pf1 server icap-svr1 host 5.0.0.2

set services icap-redirect profile icap-pf1 server icap-svr1 reqmod-uri echo

set services icap-redirect profile icap-pf1 server icap-svr1 respmod-uri echo

set services icap-redirect profile icap-pf1 server icap-svr1 sockets 64

set services icap-redirect profile icap-pf1 server icap-svr2 host 5.0.0.179

set services icap-redirect profile icap-pf1 server icap-svr2 reqmod-uri echo

set services icap-redirect profile icap-pf1 server icap-svr2 respmod-uri echo

set services icap-redirect profile icap-pf1 server icap-svr2 sockets 64

set services icap-redirect profile icap-pf1 server icap-svr2 tls-profile dlp_ssl

set services icap-redirect profile icap-pf1 http redirect-request

set services icap-redirect profile icap-pf1 http redirect-response

set security policies from-zone trust to-zone untrust policy sec_policy match source-address any

set security policies from-zone trust to-zone untrust policy sec_policy match destination-address any

set security policies from-zone trust to-zone untrust policy sec_policy match application any

set security policies from-zone trust to-zone untrust policy sec_policy then permit application-services ssl-proxy profile-name ssl-inspect-profile

set security policies from-zone trust to-zone untrust policy sec_policy then permit application-services icap-redirect icap-pf1

set security policies default-policy permit-all

set security zones security-zone trust host-inbound-traffic system-services all

set security zones security-zone trust host-inbound-traffic protocols all

set security zones security-zone trust interfaces xe-2/0/0.0

set security zones security-zone trust interfaces xe-2/0/2.0

set security zones security-zone untrust host-inbound-traffic system-services all

set security zones security-zone untrust host-inbound-traffic protocols all

set security zones security-zone untrust interfaces xe-2/0/1.0

set interfaces xe-2/0/0 unit 0 family inet address 192.0.2.1/24

set interfaces xe-2/0/0 unit 0 family inet6 address 2001:db8::1/64

set interfaces xe-2/0/1 unit 0 family inet address 198.51.100.1/24

set interfaces xe-2/0/1 unit 0 family inet6 address 2001:db8::2/64

set interfaces xe-2/0/2 unit 0 family inet address 198.51.100.2/24

set interfaces xe-2/0/2 unit 0 family inet6 address 2001:db8::3/64

다음 예제에서는 구성 계층의 다양한 수준을 탐색해야 합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

ICAP 리디렉션 서비스를 구성하려면:

- ICAP 서버와의 보안 연결을 위해 SSL 프로필을 구성합니다.

-

content_copy zoom_out_map

[edit services] user@host# set ssl initiation profile dlp_ssl trusted-ca all user@host# set ssl initiation profile dlp_ssl actions ignore-server-auth-failure user@host# set ssl initiation profile dlp_ssl actions crl disable - 첫 번째 서버(icap-svr1)에 대한 ICAP 리디렉션 프로필을 구성합니다.

-

content_copy zoom_out_map

[edit services] user@host# set icap-redirect profile icap-pf1 server icap-svr1 host 5.0.0.2 user@host# set icap-redirect profile icap-pf1 server icap-svr1 reqmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr1 respmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr1 sockets 64 - 두 번째 서버(icap-svr2)에 대한 ICAP 리디렉션 프로필을 구성합니다.

-

content_copy zoom_out_map

[edit services] user@host# set icap-redirect profile icap-pf1 server icap-svr2 host 5.0.0.179 user@host# set icap-redirect profile icap-pf1 server icap-svr2 reqmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr2 respmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr2 sockets 64 user@host# set icap-redirect profile icap-pf1 server icap-svr2 tls-profile dlp_ssl - HTTP 트래픽에 대한 리디렉션 요청 및 리디렉션 응답을 구성합니다.

-

content_copy zoom_out_map

[edit services] user@host# set icap-redirect profile icap-pf1 http redirect-request user@host# set icap-redirect profile icap-pf1 http redirect-response - 허용된 트래픽에 대한 ICAP 리디렉션을 위한 애플리케이션 서비스를 적용하도록 보안 정책을 구성합니다.

-

content_copy zoom_out_map

[edit security] user@host# set policies from-zone trust to-zone untrust policy sec_policy match source-address any user@host# set policies from-zone trust to-zone untrust policy sec_policy match destination-address any user@host# set policies from-zone trust to-zone untrust policy sec_policy match application any user@host# set policies from-zone trust to-zone untrust policy sec_policy then permit application-services ssl-proxy profile-name ssl-inspect-profile user@host# set policies from-zone trust to-zone untrust policy sec_policy then permit application-services icap-redirect icap-pf1 user@host# set policies default-policy permit-all - 인터페이스 및 영역을 구성합니다.

-

content_copy zoom_out_map

[edit] user@host# set interfaces xe-2/0/0 unit 0 family inet address 192.0.2.1/24 user@host# set interfaces xe-2/0/0 unit 0 family inet6 address 2001:db8::1/64 user@host# set interfaces xe-2/0/1 unit 0 family inet address 198.51.100.1/24 user@host# set interfaces xe-2/0/1 unit 0 family inet6 address 2001:db8::2/64 user@host# set interfaces xe-2/0/2 unit 0 family inet address 198.51.100.2/24 user@host# set interfaces xe-2/0/2 unit 0 family inet6 address 2001:db8::3/64 user@host# set zones security-zone trust host-inbound-traffic system-services all user@host# set zones security-zone trust host-inbound-traffic protocols all user@host# set zones security-zone trust interfaces xe-2/0/0.0 user@host# set zones security-zone trust interfaces xe-2/0/2.0 user@host# set zones security-zone untrust host-inbound-traffic system-services all user@host# set zones security-zone untrust host-inbound-traffic protocols all user@host# set zones security-zone untrust interfaces xe-2/0/1.0Show more

구성 모드에서 , , show services icap-redirectshow security policies, show security zones및 show interfaces 명령을 입력하여 show services ssl구성을 확인합니다. 출력이 의도한 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

user@host# show services ssl

initiation {

profile dlp_ssl {

trusted-ca all;

actions {

ignore-server-auth-failure;

crl {

disable;

}

}

}

}

user@host# show services icap-redirect

profile icap-pf1 {

server icap-svr1 {

host 5.0.0.2;

reqmod-uri echo;

respmod-uri echo;

sockets 64;

}

server icap-svr2 {

host 5.0.0.179;

reqmod-uri echo;

respmod-uri echo;

sockets 10;

tls-profile dlp_ssl;

}

http {

redirect-request;

redirect-response;

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy sec_policy {

match {

source-address any;

destination-address any;

application any;

}

then {

permit {

application-services {

ssl-proxy {

profile-name ssl-inspect-profile;

}

icap-redirect icap-pf1;

}

}

}

}

}

default-policy {

permit-all;

}

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

xe-2/0/0.0;

xe-2/0/2.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

xe-2/0/1.0;

}

}

user@host# show interfaces

xe-2/0/0 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

family inet6 {

address 2001:db8::1/64;

}

}

}

xe-2/0/1 {

unit 0 {

family inet {

address 198.51.100.1/24;

}

family inet6 {

address 2001:db8::2/64;

}

}

}

xe-2/0/2 {

unit 0 {

family inet {

address 198.51.100.2/24;

}

family inet6 {

address 2001:db8::3/64;

}

}

}

디바이스 구성을 마쳤으면 구성 모드에서 을 입력합니다 commit .

통합 정책에 대한 ICAP 서비스 리디렉션 구성

통합 정책(Junos OS 릴리스 18.2R1부터 지원)을 구성한 경우 아래 절차를 따를 수 있습니다.

다음 예제에서는 구성 계층의 다양한 수준으로 이동해야 합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

ICAP 리디렉션 서비스를 구성하려면:

- ICAP 서버와의 보안 연결을 위해 SSL 프로필을 구성합니다.

-

content_copy zoom_out_map

[edit services] user@host# set ssl initiation profile dlp_ssl trusted-ca all user@host# set ssl initiation profile dlp_ssl actions ignore-server-auth-failure user@host# set ssl initiation profile dlp_ssl actions crl disable - 첫 번째 서버(icap-svr1)에 대한 ICAP 리디렉션 프로필을 구성합니다.

-

content_copy zoom_out_map

[edit services] user@host# set icap-redirect profile icap-pf1 server icap-svr1 host 5.0.0.2 user@host# set icap-redirect profile icap-pf1 server icap-svr1 reqmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr1 respmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr1 sockets 64 - 두 번째 서버(icap-svr2)에 대한 ICAP 리디렉션 프로필을 구성합니다.

-

content_copy zoom_out_map

[edit services] user@host# set icap-redirect profile icap-pf1 server icap-svr2 host 5.0.0.179 user@host# set icap-redirect profile icap-pf1 server icap-svr2 reqmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr2 respmod-uri echo user@host# set icap-redirect profile icap-pf1 server icap-svr2 sockets 64 user@host# set icap-redirect profile icap-pf1 server icap-svr2 tls-profile dlp_ssl - HTTP 트래픽에 대한 리디렉션 요청을 구성합니다.

-

content_copy zoom_out_map

[edit services] user@host# set icap-redirect profile icap-pf1 http redirect-request user@host# set icap-redirect profile icap-pf1 http redirect-response - 허용된 트래픽에 대한 ICAP 리디렉션을 위한 애플리케이션 서비스를 적용하도록 보안 정책을 구성합니다.

-

content_copy zoom_out_map

[edit security] user@host# set policies from-zone trust to-zone untrust policy sec_policy match source-address any user@host# set policies from-zone trust to-zone untrust policy sec_policy match destination-address any user@host# set policies from-zone trust to-zone untrust policy sec_policy match application any user@host# set policies from-zone trust to-zone untrust policy sec_policy match dynamic-application junos:HTTP user@host# set policies from-zone trust to-zone untrust policy sec_policy then permit application-services ssl-proxy profile-name ssl-inspect-profile user@host# set policies from-zone trust to-zone untrust policy sec_policy then permit application-services icap-redirect icap-pf1 user@host# set policies default-policy permit-all

확인

ICAP 리디렉션 구성 확인

디바이스에 ICAP 리디렉션 서비스가 구성되어 있는지 확인합니다.

운영 모드에서 및 show services icap-redirect statistic 명령을 입력합니다show services icap-redirect status.

user@host> show services icap-redirect status

ICAP Status :

Spu-1 Profile: icap-pf1 Server: icap-svr1 : UP

ICAP Status :

Spu-1 Profile: icap-pf1 Server: icap-svr2 : UP

ICAP Status :

Spu-2 Profile: icap-pf1 Server: icap-svr1 : UP

ICAP Status :

Spu-2 Profile: icap-pf1 Server: icap-svr2 : UP

ICAP Status :

Spu-3 Profile: icap-pf1 Server: icap-svr1 : UP

ICAP Status :

Spu-3 Profile: icap-pf1 Server: icap-svr2 : UP

user@host> show services icap-redirect statistic

ICAP Redirect statistic:

Message Redirected : 2

Message REQMOD Redirected : 1

Message RESPMOD Redirected : 1

Message Received : 2

Message REQMOD Received : 1

Message RESPMOD Received : 1

Fallback: permit log-permit reject

Timeout 0 0 0

Connectivity 0 0 0

Default 0 0 0

상태는 Up ICAP 리디렉션 서비스가 활성화되었음을 나타냅니다. Message Redirected 및 필드에는 Message Received ICAP 채널을 통과한 HTTP 요청 수가 표시됩니다.

'IT > 보안' 카테고리의 다른 글

| FreeRadius OTP 인증 서버 만들기 (0) | 2024.05.30 |

|---|---|

| 우분투에서 squid프록시에서 clamAV와 c-icap 연동 (0) | 2024.05.19 |

| 스퀴드(Squid)로 프록시 서버 구축하기 (0) | 2024.05.19 |

| GnuPG 사용 하기 ( 윈도우 환경 gpg4win ) (0) | 2024.04.17 |

| GPG 자료 암호화/복호화하기 (0) | 2024.04.17 |