안녕하세요

뚱보 프로그래머 입니다.

라우터에 대해 좀더 알아 봅니다.

- 네트워트 접근 제어 액세스 리스트(Access List)

=> 액세스 리스트 - 접근을 하게 해줄까 말까를 미리 정해놓은 리스트라고 할수있다.

=> 주로 보안을 위해서 사용되고 있다.

=> 이 액세스 리스트가 모든 침입자를 완벽하게 막지 못하기 때문에 보안장비를 따로 둔다.

a. 스탠더드 액세스 리스트(Standard Access List) - 일반적이고 쉬움

- 출입통제를 할 때 출발지 주소만을 참고해서 제어

- 어디서 왔는가를 본 다음 통과 여부를 결정함

b. 익스텐디드 액세스 리스트(Extended Access List) - 복잡 다이나믹 액세스 리스트라고도함

- 출발지, 목적지, 프로토콜, 사용포트번호등 다 본 다음에 통과 여부를 결정

c. 유저 네임(User name)과 패스워드에 따라 통제가 가능한 액세스 리스트

=> 액세스 리스트에 걸려서 못들어가는 경우 Host Unreachable 란 메시지가 나타남

- 액세스 리시트에서 중요한 네가지 규칙

1. 윗줄부터 하나씩 차례로 수행된다.

2. 맨 마지막 Line에 "Permit any"를 넣지 않을 경우 default로, 어느 액세스 리스트가와도 match되지 않은 나머지 모든 address는 deny된다.

=> 마지막줄에는 항상 모든 것을 막는 deny all이 들어 있음

=> 액세스 리스트에 해당하지 않는 주소는 마지막에 deny all에 걸려서 막힘

3. 새로운 line은 항상 맨 마지막으로 추가되므로 access-list line의 선택적 추가(selective add)나 제거(remove)가 불가능함

=> 잘못 내린명령은 no를 이용해서 지우는데 맨 마지막줄만 남기고 모두 지우게되므로 조심해야함

4. interface에 대한 액세스 리스트의 정의(define)가 되어 있는 않은 경우(죽 interface에 access-group) 명령이 들어있지 않는 경우

결과는 permit any가 된다.

=> 액세스 리스트 작업시 메모장등을 열어서 그곳에서 작업하는것이 가장좋은

=> 리스트 번호를 1~99까지사용. 전체 TCP/IP에 대해 제어를 한다.

- 스탠더드 액세스 리스트의 시작

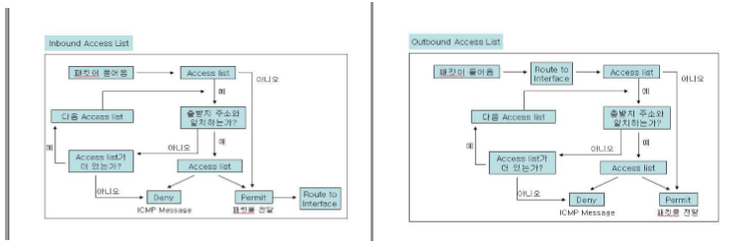

=> 인터페이스에 IN과 OUT으로 구성

=> 처음 인터페이스로 패킷이 들어오면 액세스 리스트가 설정되었는지 확인후 안되어있으면 바로통과 있다면 패킷의 출발지 주소비교

=> 조건이 Deny이면 패킷의 흐름을 막은 다음 'host unreachable' ICMP 메시지를 보여주고

조건이 Permit이라면 패킷을 정해진 경로로 내보냄

- 와일드카드 마스킹

=> OSPF 라우팅 프로토콜을 사용할 때나 액세스 리스트를 사용하는 경우 사용되는 마스크

=> 서브넷 마스크가 무엇을 하면 무조건 반대로 한다.

=> 서브넷 마스크 255.255.0.0 = 1111 1111.1111 1111.0000 0000.0000 0000

와일드카드 0.0.255.255 = 0000 0000.0000 0000.1111 1111.1111 1111

- 텔넷포트(VTY Port)에서의 액세스 리스트

=> 라우터에 텔넷을 한다는 것은 라우터의 Virtual Terminal 포트로 접속을 한다는 것을 의미

=> VTY 포트에 액세스 리스트를 적용하면 텔넷으로 들어오는 주소를 제어할수 있다.

=> access-class 명령으로 액세스 리스트 번호를 지정하고

=> vty 인터페이스의 IN에 적용할 것인지, OUT에 적용할 것인지를 결정

=> 라우터로의 텔넷 접속을 제어하고자 하는 경우 access-class뒤에 IN을 써주게 됨

스탠더드 방식을 주로 사용함.

=> access-class 10은 앞에 있는 access-list의 번화 일치해야함

즉 access-list 10 permit 200.10.10.0 0.0.255은 200.10.10.0 네트워크에 있는 (IP주소 200.10.10.1 ~ 200.10.10.254) 모든 호스트들은

이 라우터로 텔넷이 가능하고 나머지 모든 IP주소를 가진 호스트는 이 라우터로 텔넷 접속이 불가능함을 의미한다.

- 익스텐디드 엑세스 리스트

=> 출발지 주소와 목적지 주소(destination address) 모두를 제어할 수 있다.

=> ip, tcp, utp, icmp 등 특정 프로톨콜을 지정해서 제어가능

=> 100에서 199까지의 숫자를 Access-list 번호로 사용

=> 출발지 주소뿐 아니라 목적지 주소, 프로토콜 등 관리하는 항목이 훨씬 많다.

=> Established 옵션은 TCP 데이터그램이 ACK나 RST bit이 set 되어 들어오는 경우에만 match 발생

=> 128.88.0.0 네트워크에 있는 호스트들은 밖으로 나갈 수 있고, 밖에서는 들어올수 없게 하는 기능

- 라우터의 장애 대비 HSRP

=> HSRP(Hot Standby Routing Protocol) - 시스코 장비에서만 사용되는 기능

=> 메인 라우터가 고장나면 자동으로 두 번째 라우터가 메인 라우터의 역할을 대신하는 기능

=> 디폴트 게이트웨이를 고치치 않고도 항상 인터넷 접속할수 있게한다.

=> 라우터의 시리얼에 문제가 생겼을 때도 액티브 라우터를 고체해야 하는데 이것이 트래킹이다.

=> Priority(우선 줄임)가 높은 라우터가 액티브 라우터가 되며 디폴트 Priority 값은 100이다.

- IP 주소의 변환 NAT(Network Address Translation)

=> 한쪽 네트워크의 IP 주소가 다른 네트워크로 넘어갈 때 변환이 되어서 넘어가는 것

- 내부 네트워크에는 비공인 iP 주소 사용 외부 인터넷으로 나가는 경우에만 공인 IP 사용하는 경우

- ISP를 바꾸면서 내부 전체의 IP를 바꾸지 않고 기존 IP를 그대로 사용하는 경우

- 주 개의 인트레넷을 합하려다 두 네트워크의 IP가 겹치는 경우

- TCP 로드 분배가 필요한 경우

* Inside Local 주소 - 내부 네트워크에서 사용하는 비공인 주소

Inside Global 주소 - 외부로 나갈 때 변환되어 나가는 주소